¶ Installation

- Installer le paquet

apt install snort - Sélectionner l'interface à surveiller (côté public, interface connectée à internet)

¶ Configuration

¶ Fichiers de configuration

- Le fichier de configuration des règles personnalisées :

/etc/snort/rules/local.rules - Configuration du daemon Snort :

/etc/snort/snort.conf - Configuration générique de Snort (interfaces réseau, ...) :

/etc/snort/snort.debian.conf

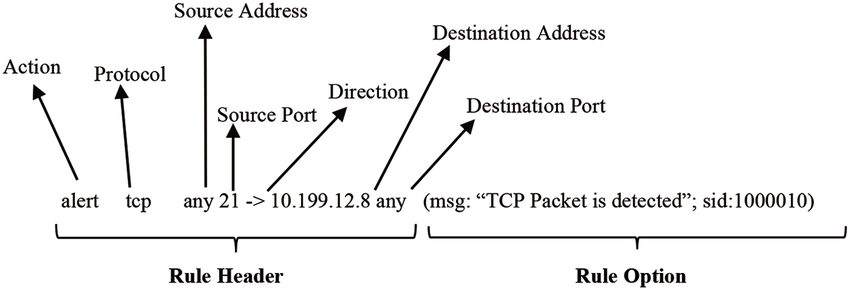

Syntaxe de création de règles :

Exemple :

alert tcp any any -> $HOME_NET 22 (msg:"Connexion SSH detectée"; sid:00011; rev:1;)

Cette règle est mal optimisée, car la règle va enregistrer une entrée toutes les milisecondes le temps de la connexion. Il nous faut juste une règle pour détecter les connexions entrantes.

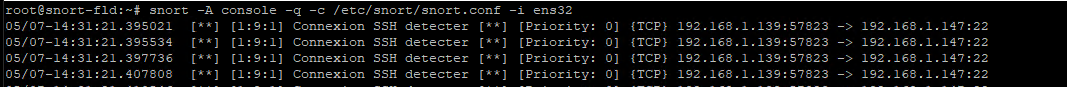

alert tcp $EXTERNAL_NET any -> $HOME_NET 22 (msg:"SSH incoming"; flow:stateless; flags:S+; sid:100006927; rev:1;)

Avec cette règle, seule les connexions entrantes non établies seront journalisées.

On obtient donc à l'écran (avec la commande snort -A console -q -c /etc/snort/snort.conf -i ens32) :

Nous avons bien l'alerte.

¶ Logs

Les logs peuvent être vue de plusieurs façon différentes :

Vision par WireShark

# cd /var/log/snort/

# wireshark

Vision en ligne de commande (Plusieurs commandes est disponible)

# snort -r /var/log/snort/snort.log.XXXXXXXXXX

# tcpdump -r /var/log/snort/snort.log.XXXXXXXXXX

# tshark -r /var/log/snort/snort.log.XXXXXXXXXX